Sujets liés

Qu’est-ce qu'un managed SOC ?

En savoir plusNIS2 va demander aux entreprises industrielles d’importants efforts de sécurisation de leurs environnements OT : Par où commencer ?

En savoir plusNaviguer dans le paysage de la cybersécurité de 2024 : Principales tendances en matière de sécurité SOC

En savoir plusÀ mesure que le volume et la complexité des cyberattaques s’accélèrent, les Centres d’Opérations de Sécurité (SOC) sont devenus le centre d’attention pour réunir les personnes, les processus et les technologies nécessaires à la défense et à la réponse d’une organisation contre les attaques. Cependant, la plupart des responsables IT et commerciaux ne connaissent pas vraiment leur niveau de risques réel. Ils n’ont pas de visibilité sur l’ensemble des vulnérabilités potentielles qui pourraient être exploitées, et encore moins les moyens pour les corriger.

Mais les entreprises peuvent se tenir informées des menaces modernes en adoptant un managed SOC. Un SOC efficace améliore la capacité de détection et de réaction face aux incidents d’une organisation, tout en accélérant et en améliorant son niveau de sécurité.

Notre approche unique de managed SOC

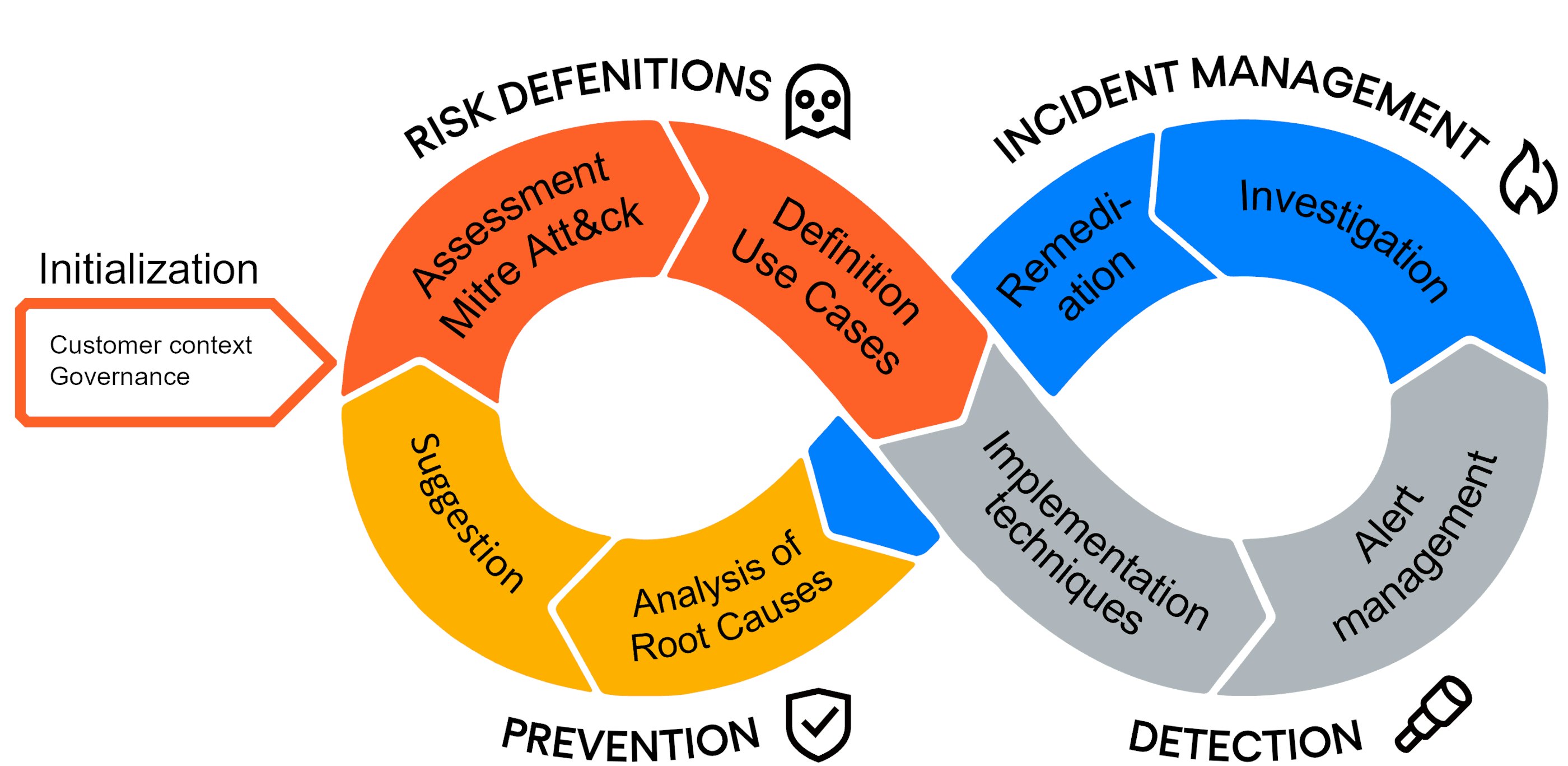

La connaissance des risques du client, de son environnement technique et de son organisation est primordiale pour que le SOC puisse déployer l’ensemble de ses activités. Nous opérons une évaluation initiale de votre environnement pour appréhender à la fois votre organisation, votre contexte technique, vos métiers et les risques associés.

Cette compréhension va nous permettre de prioriser, ensemble, la couverture des risques et maîtriser le « Time-To-Detect » des menaces les plus fortes qui pèsent sur votre organisation.

« Une approche équilibrée entre refresh technologique et ajout de « scénarios » permet d’optimiser l’incident timeline en améliorant à la fois les capacités de détection et de remédiation. C’est pourquoi, de part notre métier historique et notre devoir de conseil, nous nous efforçons de rester très pragmatiques quant à l’efficience budgétaire (CAPEX/OPEX) inhérente à la couverture de vos risques. » - Avinash Shet, Senior SOC Analyst

L'efficacité est optimale grâce à une proximité très forte entre le client et Nomios. Le client a un accès direct à nos analystes qui travailleront main dans la main avec les équipes de Sécurité Opérationnelle et de Production du client dont Nomios est une véritable extension.

La démarche de travail du SOC de Nomios est une démarche agile et itérative

Ce modèle « agile » est le pilier de notre approche de sécurité opérationnelle. Elle régit la qualité de notre offre par la priorisation itérative de vos risques, la mise en place pragmatique et totale de vos usecases, tirant partie au maximum des infrastructures existantes dans une démarche d’amélioration continue. L’approche par les risques est l’épine dorsale de la prestation. Nous ré-évaluons les risques à chaque itération de la démarche agile.

1. Phase d’initialisation (Initialisation phase)

L’initialisation de la prestation permet à Nomios de prendre connaissance du contexte technique, fonctionnel et organisationnel. Cette découverte de votre environnement et de vos spécificités se fait par des ateliers balayant votre organisation, le personnel avec qui le SOC va travailler.

Cette phase d’initialisation permet également de cadrer la gouvernance de la prestation avec les versions finales des Convention de Service, Plan d’Assurance Qualité et Plan d’Assurance Sécurité.

2. Phase d’assessment (Assessment phase)

Analyse de risque cyber basée sur le modèle Mitre Att&ck :

- Évaluation des risques externes, basée sur de nombreuses sources Cyber Threat Intelligence. Qualification des risques réels pesant sur l’organisation,

- Défenses Internes : l’analyse de votre situation sécuritaire interne en reprenant notamment la politique, les outils de sécurité et l’organisation,

- Consolidation : le croisement de l’ensemble de ces données va permettre de mettre en exergue les techniques les plus à risque pour votre organisation et ainsi définir les priorités dans les actions à mener.

3. Phase détection (Detection phase)

Cette étape consiste à implémenter techniquement les use-cases dans les composants de sécurité existants : SIEM/XDR, EDR, NDR et dans le SOAR.

4. Phase gestion des incidents (Incident management phase)

Après avoir enrichi les alertes (investigation, sandboxes), la corrélation des indicateurs et de l’historique des alertes connues par le SOC permet d’affiner la criticité de l’alerte pour la qualifier en incident.

5. Phase prévention (Prevention phase)

Analyse et consolidation mensuelle des incidents afin de mettre en exergue les incidents récurrents. La réévaluation des risques Mitre Att&ck et la recherche des root-causes nous permettent de vous proposer des plans d’amélioration à chaque itération de la démarche.

Aide à la réduction de la complexité et du coût de la détection des menaces et de la réponse aux incidents.

Avoir un managed SOC dédié offre de multiples avantages à votre organisation. Il ne s'agit pas seulement de détecter les incidents, mais aussi d'analyser et de chasser les menaces pour aider à empêcher les attaques de se produire en premier lieu. Découvrez les avantages uniques de notre service managed SOC.

- Surveillance complète de la sécurité 24x7

- Surveillance de la sécurité des cybermenaces avancées sur les réseaux, sur site, les environnements du cloud public, les applications SaaS et les endpoints.

- Répond aux menaces plus rapidement

- Les analystes du SOC Nomios identifient et valident les menaces, travaillant avec votre équipe de réponse aux incidents pour guider et automatiser la réponse et la remédiation.

- Reste à l'affût des dernières menaces

- Détecte les menaces émergentes et évolutives grâce à des Threat Intelligence continuellement mis à jour.

- Maîtrise du budget SOC

- Tous les avantages d'un SOC tout en maîtrisant les coûts, la complexité et l'investissement en temps d'une opération interne.

- Analyse avancée et apprentissage automatique

- Une plateforme de sécurité moderne associe outils qualitatifs avancés axés sur des algorithmes de machine learning, outils d’exploration de données et simulations avec des approches traditionnelles d’interrogation et de consultation des données.

- Adopter une architecture de sécurité adaptative

- Les architectures de sécurité statiques sont désuètes et inefficaces. Notre architecture de sécurité adaptative est capable de prévenir, détecter, réagir et prévoir.

Des personnes nommées pour chaque client et une forte stabilité de l’équipe

Service Delivery Manager

Il pilote les indicateurs de qualité et les ressources humaines. Le Service Delivery Manager fait le lien entre le client et les équipes techniques afin de suivre les différentes demandes d’évolution.

Ingénieurs et analystes en sécurité

Nomios a fait le choix d’automatiser les actions relevant des analystes de niveau 1 (triage, enrichissement) afin de concentrer l’humain et les compétences sur les actions à grande valeur ajoutée et non sur des actions répétitives source d’insatisfaction des analystes ayant pour conséquence un turn-over important.

Manager SOC

Supervise l'activité de l'équipe SOC. Gère le processus d'escalade et examine les rapports d'incidents. Développe et exécute le plan de communication de crise au RSSI et aux autres parties prenantes. Réalise les rapports de conformité et soutient le processus d'audit. Mesure les paramètres de performance du SOC et communique la valeur des opérations de sécurité aux chefs d'entreprise. Ils aident également les équipes de développement à définir la portée des nouveaux projets de développement de la sécurité.

Contactez nos experts en sécurité

Notre équipe est disponible pour un appel rapide ou une réunion vidéo. Établissons le contact et discutons de vos défis en matière de sécurité, plongeons dans les rapports de comparaison entre fournisseurs, ou parlons de vos projets informatiques à venir. Nous sommes là pour vous aider.